-

-

-

- Noutăţi

- Servicii

- Raportează Incident

- CERT

- Contacte

-

O vulnerabilitate a unui sistem informatic reprezintă o totalitate de condiții care împreună pot cauza afectarea confidenţialităţii, integrităţii şi disponibilităţii informaţiei stocate, prelucrate sau transmise în cadrul unui sistem informatic. Pe lângă erorile de cod, o vulnerabilitate se poate referi şi la politica de securitate a sistemului informatic, la modul cum a fost planificat, implementat sau configurat. De asemenea, o vulnerabilitate reprezintă şi lipsa unor măsuri de securitate implementate corect care pot expune sistemul informatic la atacuri locale sau de la distanţă.

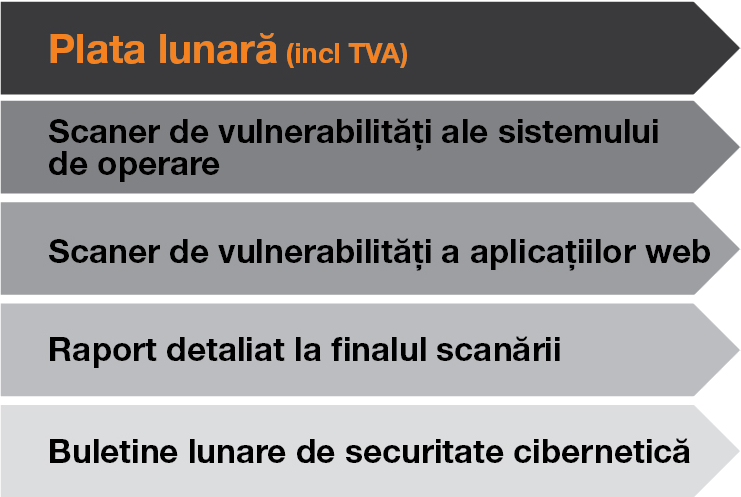

Soluția CERT Pro de la Orange Moldova oferă buletine de alertare timpurie care includ informaţii detaliate despre vulnerabilităţile identificate, metode de exploatare a acestor vulnerabilităţi, indicatori de compromitere şi măsuri de remediere a vulnerabilităţilor identificate, precum şi rapoarte în urma scanării de vulnerabilităţi ale sistemelor de operare şi ale aplicaţiilor web.

Scanerele de vulnerabilităţi sunt aplicaţii folosite pentru a testa securitatea unui sistem informaţional şi / sau a unei reţele. Aceste aplicații nu oferă în mod direct protecție sau securitate pentru un sistem informaţional sau o rețea, dar în schimb adună şi raportează informații pe care alte mecanisme, politici sau aplicații le pot pune în aplicare pentru a oferi protecție împotriva vulnerabilităților depistate.

Soluția CERT Pro de la Orange Moldova funcționează 24/7, oferind clienților informaţii atât pentru evaluarea mai exactă a riscurilor de securitate, cât şi pentru reducerea nivelului acestor riscuri prin eliminarea expunerii la amenințări de securitate.

În cazul în care este necesar, Clientul poate solicita servicii adiţionale de definire individuală a politicii de scanare, consultanţă şi asistenţă tehnică profesionistă.

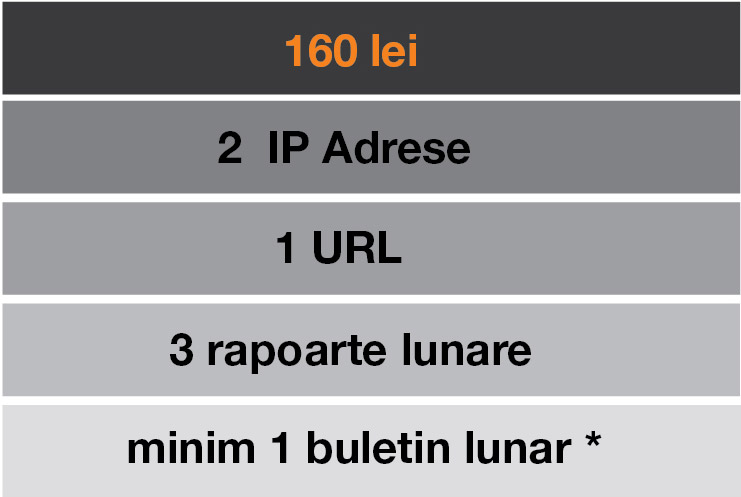

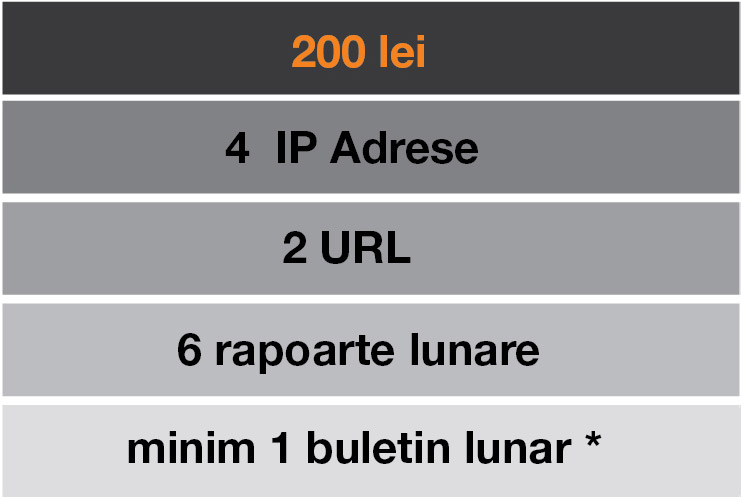

*Numărul buletinelor lunare transmise va fi în dependenţă de ameninţările de securitate majore identificate în comunitatea de securitate cibernetică.

O vulnerabilitate a unui sistem informatic reprezintă o suma de condiții care împreună pot cauza afectarea confidenţialităţii, integrităţii şi disponibilităţii informaţiei stocate, prelucrate sau transmise în cadrul acestui sistem informatic. Pe lângă erorile de cod, o vulnerabilitate se poate referi, de asemenea, la politica de securitate a sistemului, la modul cum a fost planificat, implementat sau configurat. Lipsa unei măsuri de securitate implementate corect este, de asemenea, o vulnerabilitate şi poate expune sistemul informatic la atacuri locale sau de la distanţă.

O aplicație care identifică vulnerabilitățile (scanner de vulnerabilităţi) este un mijloc folosit pentru a testa securitatea unui sistem sau a unei rețele prin identificarea punctelor vulnerabile. Aceste aplicaţii nu oferă în mod direct protecție sau securitate pentru un sistem sau o rețea, dar, în schimb, colectează și raportează informaţii pe care alte mecanisme, politici sau aplicaţii le pot pune în aplicare pentru a oferi protecție împotriva vulnerabilităților găsite.

Aplicaţiile de identificare a vulnerabilităților pot ficlasificate după mai multe criterii.:

După tipul de sisteme scanate există următoarele tipuri de scanere:

- Scanere de porturi

- Scanere de vulnerabilităţi în reţea

- Scanere de vulnerabilități în aplicaţii, inclusiv în aplicaţii web

- Scanere de vulnerabilităţi în baze de date

- Scanere locale, care au ca scop doar calculatoare sau servere individuale

În dependenţă de nivelul de interacţiune cu sistemul scanat, aplicaţiile de identificare a vulnerabilităţilor se clasifică în:

- Scannere active - Scannerele active încearcă sa compromită (sau să evalueze posibilitatea de a compromite) o reţea, un sistem sau serviciu specific folosind strategii de atac care ar putea fi folosite într-un atac real. Multe dintre scanerele active identifică vulnerabilităţile cauzate de configurări defectuoase sau de patch-uri de sistem lipsa. Motivul pentru care sunt denumite "active" este pentru că efectuează teste care consumă efectiv resurse ale reţelei.

Un alt avantaj constă în faptul că, uneori, prezența unei vulnerabilităţi poate fi determinată de succesul unui test (de exemplu dacă scanerul ghicește un nume de cont sau o parola).

Marele dezavantaj al scanerelor active constă în posibilitatea lor de a întrerupe funcționarea sistemelor. Scanerele active nu ar trebui folosite pentru sistemele critice operaționale fără o planificare atentă în prealabil. Scannerele active, prin definiție, folosesc resursele sistemului fapt ce ar putea conduce la încetinirea altor procese.

- Scanere pasive - spre deosebire de cele active, nu afectează în mod semnificativ resursele sistemului deoarece doar monitorizează datele pe sistem și execută orice procesări ale datelor pe o mașiă separată de analiza. Scanerele pasive se comportă similar sistemelor de detecție a intruziunilor, iîn sensul că interceptează sau primesc date despre sistem și le evaluează folosind un set de reguli. Analiza oferă informaţii despre procesele care rulează pe sistem.

Un avantaj al acestui tip de scaner este că scanerele pasive pot funcționa "non-stop" deoarece nu consumă din resursele sistemului. Un dezavantaj constă în faptul că scanerele pasive identifică vulnerabilităţi reieşind doar din informaţia despre sistem, disponibilă la nivel de reţea,colectarea căreia nu necesită autentificare sau interacţiune avansată cu sistemul informatic.

În general, tipurile de teste folosite de un scaner pasiv sunt: determinarea versiunii unui program pentru a verifica prezenta vulnerabilităţilor (de exemplu, dacă a fost aplicat un patch sau nu) și verificarea prezenșei unui program care nu a mai fost întâlnit în sistem. Un exemplu de detecție pasivă a semnăturii unei vulnerabilităţi îl reprezintă analiza unui banner SMTP (Simple Mail Transfer Protocol) atunci când o conexiune către un server de e-mail este făcută pentru a verifica dacă acel server rulează o versiune vulnerabila de SMTP.

O altă clasificare după criteriu interacţiune cu sistemul scanat este după cum urmează:

Scanare autentificată – reprezintă procesul de scanare în cadrul căruia scanerul de vulnerabilităţi se autentifică în sistemul de operare al sistemul informatic scanat, prin intermediul credenţialelor configurate în aplicaţia de scanare. Acest tip de scanare oferă de obicei cel mai complet rezultat, raportând pe lângă vulnerabilităţi şi lipsa patchurilor pentru aplicaţiile instalate pe sistem, configurări nesecurizate, drepturi excesive pentru conturi, etc.

Scanare neautentificată este un tip de scanare simplă, în care scanerul nu se autentifică pe sistemul scanat, şi respectiv, are acces la informaţie limitată privind acesta.

După vectorul de atac, vulnerabilităţile se clasifică în:

Vulnerabilitățile în servicii de rețea sau în aplicaţii care sunt capabile să interacţioneze la nivel de reţea. Aceste vulnerabilităţi pot fi explorate de la distanţă, prin reţea, şi reprezintă un risc sporit pentru că de cele mai dese ori nu necesită autentificare pe aplicaţia vulnerabilă.

Vulnerabilităţi în aplicații particulare care rulează pe un calculator şi care nu interacţionează la nivel de reţea. Aceste vulnerabilităţi pot fi explorate doar local, de pe sistemul infectat şi necesită autentificare pe acesta. De obicei, aceste vulnerabilități sunt explorate pentru a eleva privilegiile şi drepturile atacatorului, care a obţinut acces la sistem prin explorarea vulnerabilităților în servicii de reţea.

Toate tipurile de vulnerabilităţi de mai jos se aplica atât vulnerabilităţilor serviciilor de reţea, cât și vulnerabilităţilor locale:

Software fără patch-uri de securitate - majoritatea atacurilor asupra sistemelor informatice se bazează pe exploatarea vulnerabilităţilor în aplicaţii şi servicii. În scopul protecţiei prin reducerea potenţialelor căi de atac, este vitală identificarea şi remedierea vulnerabilităţilor în aplicaţiile instalate pe sistemele informatice, prin utilizarea scanerelor de vulnerabilităţi.

Configurări greșite - fiecare organizație aplică configurații de aplicaţii şi echipamente în conformitate cu necesităţile de business, cu cerinţele de securitate şi bunele practici în domeniu. De cele mai multe ori însă, aceste configurări conţin breşe de securitate care pot fi exploatate. Utilizarea scanerelor de vulnerabilităţi permite identificare acestor breşe, precum şi a aspectelor ce nu sunt în complianţă cu standardele şi bunele practici din industria securităţii.

Configurări implicite - un număr mare de produse, atât hardware cât și software, au configurări implicite nesecurizate care pot include conturi de utilizatori și parole implicite bine cunoscute. De asemenea, multe din sistemele informatice conţin servicii activate, care de fapt nu sunt necesare pe aceste sisteme şi care reprezintă o potenţială sursă de vulnerabilităţi ce pot fi exploatate de actorii maliţioşi.

Aplicaţii fără suport de securitate - exista doua tipuri de aplicaţii fără suport: software care este învechit și astfel furnizorul nu mai oferă patch-uri pentru vulnerabilităţile din software-ul respectiv și software care nu este permis de organizaţia utilizatorului. Erori de programare în validarea datelor de intrare – tip de vulnerabilitate care include printre altele depășiri ale buffer-ului, cross-site scripting, SQL injection. Este unul dintre cel mai utilizat tip de vulnerabilitate în compromiterea sistemelor.

Vulnerabilităţi ale kernel-ului - Kernel-urile sistemelor de operare pot avea vulnerabilităţi care pot fi exploatate. Scanerele de vulnerabilităţi actuale nu pot găsi aceste vulnerabilităţi decât dacă este știut faptul că versiunea respectivă de kernel este vulnerabila. Singura metoda completă pentru a găsi aceste vulnerabilităţi este de a verifica codul sursă, dacă acesta este disponibil, care poate fi făcuta cu aplicaţii automate de analiza a codului. Altfel ar putea fi necesară folosirea aplicaţiilor de dezasamblare a codului sau o analiza a funcționării proceselor. Toate aceste metode presupun un consum mare de resurse, precum ăi experiență, și calificare de grad avansat.

Aplicaţiile de identificare a vulnerabilităţilor sunt doar unelte de detecție. Remediere vulnerabilităţilor depistate necesită măsuri suplimentare administrative, tehnice, fizice, măsuri care trebuie selectate doar în urmă unui proces complex de interpretare a rezultatelor scanării de vulnerabilităţi, prin excluderea erorilor de tip 1 (false positives).

Scanerele de vulnerabilităţi sunt folosite pentru a ajuta la protejarea sistemelor informatice, așa ca asigurați-vă că aceste aplicaţii nu au efectul opus: impactarea negativă a acestor sisteme. Este recomandat ca înainte de a folosi un nou scanner de vulnerabilităţi, sau de a implementa noi teste pentru acest scanner, să fie rulate în prealabil pe un sistem sau o reţea care nu se află în producţie/operaţională (sistem de test). În cazul în care astfel de sistem de test nu există, este recomandabilă scanarea sistemelor de criticitate redusă, după care, în lipsa efectelor negative, a sistemelor critice. Este, de asemenea, recomandat ca testele care pot avea un efect distructiv să fie înlăturate atunci când se efectuează scanări pe o reţea operațională.

Înainte de a folosi aceste aplicaţii este esențiala o buna înțelegere a modului lor de funcționare, precum și a datelor care pot fi culese in procesul de funcţionare.

Trebuie luata în considerare locația sursă a scanării, deoarece mecanismele de securitate vor fi, cel mai probabil, diferite în funcție de tipul accesului: din afara reţelei sau din interiorul ei. Decizia referitor la poziționarea scanerului de vulnerabilităţi trebuie luată în funcție de datele care se doresc a fi obținute. O scanare din exteriorul rețelei va simula un atacator extern, în timp ce o scanare din interiorul reţelei va arăta, eventual, cu mai mare acuratețe, vulnerabilităţile prezente în sistem.

Companiile trebuie să prevadă un proces complex de gestiune a vulnerabilităţilor, care să cuprindă scanări periodice, ad-hoc, cu menţinerea datelor istorice şi urmărirea continuă a procesul de remediere a vulnerabilităţilor depistate. De asemenea, este mai mult decât necesară monitorizarea continuă a surselor publice în scopul stabilirii de noi vulnerabilităţi şi testării gradului de expunere a sistemelor la ameninţări generate de aceste noi vulnerabilităţi.

• Site-urile web și aplicaţiile web sunt ușor accesibile prin Internet 24 de ore pe zi, 7 zile pe săptămână pentru clienți, angajați, furnizori și, prin urmare, pentru hackeri.

• Firewall-urile și SSL nu oferă nici o protecție împotriva hacking-ului aplicaţiilor web, pur și simplu pentru că accesul la site-ul Web trebuie făcut public.

• Aplicaţiile Web au adesea acces direct la date backend cum ar fi bazele de date ale clienților.

• Diferite atacuri de complexitate avansată au demonstrat că securitatea aplicațiilor web rămâne cea mai critică.

Protecția aplicaţiilor disponibile din Internet este unul dintre cele mai importante aspecte de securitate a unei afaceri și ar trebui să fie o prioritate în orice organizație. Tot mai mult, hackerii își concentrează eforturile asupra aplicaţiilor web - coșul de cumpărături de pe paginile online, formulare, pagini cu interfața de administrare, conținut dinamic, etc.

Accesibile 24/7 de oriunde din lume, aplicaţiile web nesecurizate oferă acces facil la bazele de date Corporate backend și permit hackerilor să efectueze activități ilegale folosind site-urile atacate. Serverului web al victimei poate fi folosit pentru a lansa activități criminale, cum ar fi găzduirea de site-uri de tip phishing sau pentru a transfera conținuturi ilicite, abuzând de lățimea de bandă a site-ului și făcând proprietarul său responsabil pentru aceste acte ilegale.

Hackerii au deja un repertoriu larg de atacuri pe care le lansează în mod regulat împotriva organizațiilor, inclusiv SQL Injection, Scripting Cross Site, Atacuri Traversal în Directory, Manipularea parametrilor (de exemplu, URL-uri, Cookie, HTTP-uri, formulare web), Atacuri de autentificare etc.. Aplicaţiile Web - coșul de cumpărături de pe paginile online, formulare, pagini de conectare, conținut dinamic și alte aplicaţii speciale - sunt proiectate pentru a permite vizitatorilor site-ului dvs. să acceseze și să trimită conținut dinamic incluzând diferite date personale, sensibile. Dacă aceste aplicaţii web nu sunt securizate, atunci întreaga dvs. bază de date cu informaţii sensibile/cu caracter personal este supusa unui risc sporit. Un studiu al grupului Gartner arată că 75% din atacurile cibernetice se fac la nivelul aplicaţiilor web.

Scanerul de vulnerabilităţi ale sistemelor de operare utilizat de către Orange este capabil să identifice vulnerabilităţi ale sistemelor de operare precum Windows, Unix, sisteme de operare ele echipamentelor de reţea etc. Pe lângă vulnerabilităţi, scanerul poate identifica şi problemele de configurare, care pot duce la propagarea unor problem de funcţionalitate ale sistemelor şi ale reţelelor, precum şi statutul actualizărilor pentru componentele sistemului de operare şi pentru aplicaţiile utilizate pe acesta: antivirus, browsere web, Microsoft Office, etc.

Scanerul de vulnerabilităţi suportă următoarele tipuri de audituri de securitate:

• Identificarea sistemelor prezente în reţea

• Scanări ale porturilor pe sistemele identificate

• Scanarea vulnerabilităţilor în serviciile de reţea, precum şi în sistemul de operare

• Auditare bazată pe credenţiale a patch-urilor pentru Windows şi Unix

• Auditare bazata pe credenţiale a configurațiilor pentru platformele Windows si Unix

• Testarea robustă şi completă a securității pentru aplicaţii terțe precum : iTunes, JAVA, Skype, Firefox etc

• Testarea vulnerabilităţii aplicaţiilor web

• Auditarea configurației bazelor de date SQL

• Auditarea configurației echipamentelor de reţea

• Enumerarea software-ului instalat pentru Unix si Windows

• Testarea anti-virusului instalat pentru semnături actuale și erori de configurație

• Testarea sistemelor și bazelor de date pentru conformitate cu PCI, FDCC și alte standarde

• Scanarea antivirus pe sistemele de operare Windows şi Unix.

Scanerul de vulnerabilităţi a aplicaţiilor WEB de la Orange analizează în întregime aplicațiile web și permite identificarea vulnerabilităţilor de tip SQL Injection, Cross Site Scripting, File Inclusion, Path Traversal și altele, care ar putea impacta disponibilitatea, confidenţialitatea şi integritatea datelor. Rapoartele concise conţin recomandări privind remedieri ale vulnerabilităţilor identificate, schimbări de configurări în scopul sporirii nivelului de securitate ale aplicaţiilor web, precum şi alte sugestii de bună practică ce într-un final asigură o protecţie sporită împotriva atacurilor cibernetice.

Scanerul de vulnerabilităţi a aplicaţiilor WEB utilizat de către Orange include multe funcții inovatoare:

• Tehnologia care permite scanarea cu acuratețe, oferind un număr scăzut de identificări incorecte, prin combinarea tehnicii de scanare black box cu feedback-ul de la senzorii plasați in codul sursa

• Un analizor JavaScript automat ce permite testarea securității aplicațiilor Ajax si Web 2.0

• Cea mai avansata testare împotriva SQL Injection și Cross Site Scripting

• Înregistrarea macro-urilor facilitează testarea formularelor web și a zonelor protejate prin parole

• Scanner ultra rapid, multi-threaded, permite scanarea a sute de mii de pagini fără întreruperi

• Scanerul de vulnerabilităţi a aplicaţiilor WEB înțelege tehnologii web complexe precum SOAP, XML, AJAX si JSON

• Include un modul extins de raportare care va arată dacă aplicațiile web îndeplinesc cerințele PCI DSS Data Compliance, precum și daca vreuna din vulnerabilitățile găsite face parte din OWASP Top 10

• Efectuează interogări Google hacking database (GHDB) asupra conținutului site-ului web și identifică date sensibile sau ținte înainte sa fie obținute de către un‚ search engine hacker.

Scanerul de vulnerabilităţi a aplicaţiilor WEB poate crea regulile potrivite pentru Web Application Firewall necesare în protecția aplicației web împotriva atacurilor ce au ca țintă vulnerabilitățile detectate de Scanerul de vulnerabilităţi.

• Cross Site Scripting

• SQL Injection

• Path Disclosure

• Denial of Service

• Code Execution

• Memory corruption

• Cross Site Request Forgery

• Information Disclosure

• Arbitrary File

• Local File Inclusion

• Remote File Include

• Buffer overflow

• PHP Injection

• Javascript Injection